La transformación digital de las empresas está suponiendo un reto también para la ciberseguridad de las organizaciones.

El fomento del teletrabajo, el impulso a la adopción del cloud y el acceso a los recursos de una organización desde cualquier dispositivo, lugar y en cualquier momento, así como la necesidad de facilitar estos accesos tanto a empleados como a usuarios, clientes o proveedores, está evidenciando que las estrategias de seguridad tradicionales basadas en la protección perimetral y el diseño de zonas de confianza con la utilización de zonas desmilitarizadas, ya no son válidas.

El perímetro de una organización es cada vez mayor, más dinámico y difuso, extendiéndose hacia los propios dispositivos de acceso de los usuarios y hacia los servicios en la nube. Por tanto ya no es garantía suficiente confiar ciegamente en que los accesos y actividad interna de la red de una organización es siempre legítima.

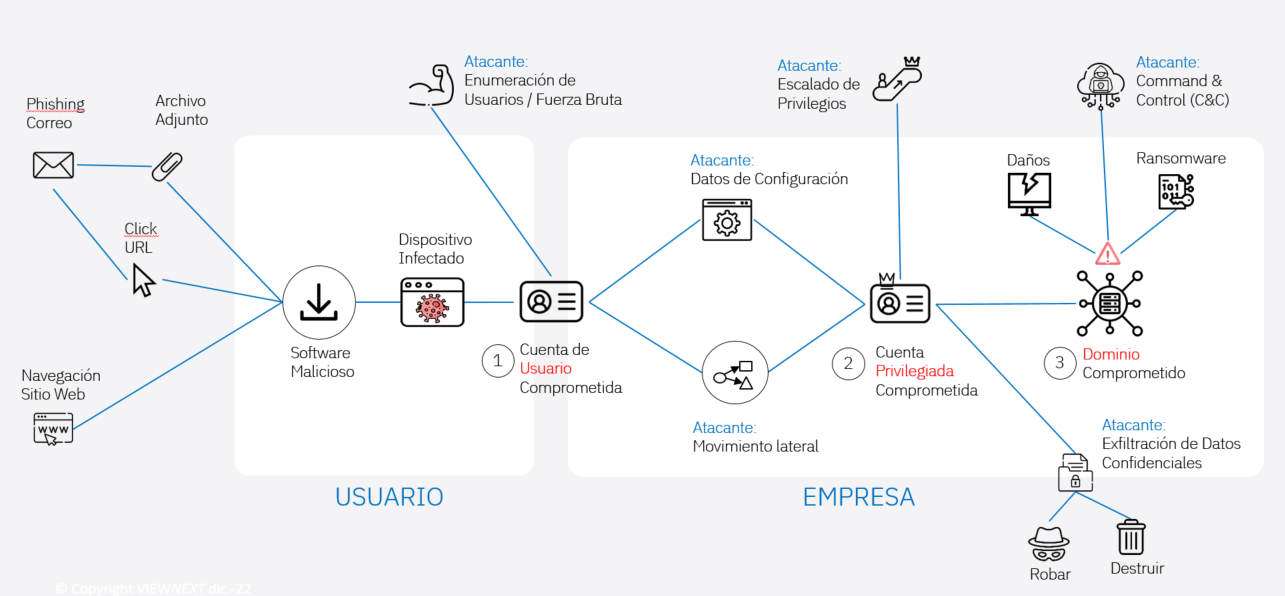

Se estima que 1 de cada 3 incidentes de seguridad tienen su origen en usuarios internos a la propia organización debido a descuidos o actividad maliciosa interna (insiders), o están basados en el robo de credenciales legítimas mediante ataques de phising o malware.

Fig. 1. Fases de un ataque por phishing o malware con compromiso de credenciales de un usuario.

Por este motivo es necesario acompañar la transformación digital del negocio con una transformación equivalente de la estrategia de seguridad. Esto aportará un nuevo enfoque que convierta la seguridad en un habilitador de negocio, aumente la productividad y la movilidad, agilice la adopción cloud, potencie la resiliencia de la infraestructura y la continuidad del negocio. Para ello es fundamental conocer el estado de la seguridad de una organización y diseñar una estrategia de ciberseguridad a corto, medio y largo plazo, mediante la elaboración de un Plan Director de Seguridad.

Modelos Zero Trust. Principios

Esta transformación de la ciberseguridad se debe apoyar en modelos Zero Trust (Confianza Cero), donde se aplican principalmente 3 principios básicos:

1.NUNCA CONFIAR, SIEMPRE VERIFICAR.

No confiar en que la persona que accede a un recurso es siempre quien dice ser o que el acceso es legítimo por defecto. La identidad de un usuario ya no es suficiente para decidir si un acceso es confiable. Se deben aplicar políticas que minimicen los riesgos asociados a ataques como el robo de credenciales o la suplantación de identidades, mediante la verificación de cada acceso, en cada momento y a partir de tantos datos como sea posible. Entre ellos se encuentran el identificador del dispositivo desde el que se accede, el lugar de origen del acceso, la fecha y hora del acceso o la frecuencia de accesos desde el dispositivo.

2.ESTABLECER PRIVILEGIO MÍNIMO

Conceder a los usuarios la cantidad mínima de permisos que necesitan para realizar su trabajo. Ni más ni menos de lo que necesitan. Debe haber una necesidad clara y una autorización previa para que un usuario acceda a un dato o activo corporativo. Para ello, se debe fomentar el uso de soluciones de control de acceso basadas en roles o atributos, además de realizar una adecuada clasificación de la sensibilidad de los datos de una organización (información personal, información sensible, información confidencial).

3.ASUMIR LA BRECHA.

Adoptar una mentalidad en la que la organización y sus empleados estén siempre preparados para el «peor escenario“ y puedan responder adecuadamente ante un incidente de seguridad, facilitando la resiliencia de la infraestructura IT y la continuidad del negocio. Cualquier actividad en la red de una organización se debe considerar por defecto como hostil, ya que el riesgo puede venir desde fuera, pero también desde dentro como hemos comentado anteriormente. Por este motivo es necesario contar con servicios de monitorización continua de seguridad 24×7, aplicar por defecto el cifrado de todo el tráfico de red y técnicas de microsegmentación para minimizar el impacto de un posible incidente. También se debe contar con planes probados de continuidad de negocio y recuperación ante incidentes.

Modelos Zero Trust. Dominios

Estos principios deben ser aplicados en los 5 dominios principales de una organización:

- Identidad: Utilizando soluciones para administración centralizada de identidades y accesos. Aplicando soluciones de múltiple factor de autenticación resistentes a ataques de phising y mediante la evaluación continua de cada acceso.

- Dispositivos: Con la realización de inventarios de los dispositivos autorizados, la aplicación de políticas de seguridad corporativas sobre dichos dispositivos y la utilización de soluciones de protección de endpoints y respuesta automática. (Soluciones EDR –Endpoint Detection and Response).

- Redes: Fomentando y maximizando el aislamiento y separación de redes y entornos (micro-segmentación) y el cifrado de solicitudes de dominio y del tráfico de la red interna.

- Aplicaciones: No asumiendo que las aplicaciones internas están seguras y libres de riesgos y diseñando una adecuada estrategia de auditorías técnicas y tests de intrusión continuos.

- Datos: Con una categorización de la sensibilidad de los datos, el diseño de políticas de acceso basados en el menor privilegio, la auditoría continua de los accesos y el cifrado/encriptación de los datos tanto en origen como en tránsito.

Modelos Zero Trust. Retos en entornos OT/IoT

La expansión de dispositivos IoT como dispositivos SCADA, sensores o controladores, en sectores como el industrial o el de utilities, añaden nuevos retos a la adopción de modelos Zero Trust. Algunos de los retos principales son:

- Existencia de redes aún más extensas para dar cobertura al incremento exponencial de dispositivos.

- Mayor heterogeneidad de los dispositivos, con distintos modelos, fabricantes, coexistencia de dispositivos legacy y actuales…

- Un volumen muy alto de estos dispositivos no tiene capacidades de control de acceso, al estar basados en diseños muy básicos.

- Se traslada la capa de control de seguridad y accesos a la propia red.

Por ello es necesario tener en cuenta una serie de requisitos a la hora de definir la estrategia de adopción de modelos Zero Trust en estos escenarios:

- Reforzar el registro y la identificación de todos los dispositivos legítimos, estableciendo mecanismos de autenticación basados en el uso de credenciales renovables.

- Limitar los accesos de manera muy granular, con la aplicación estricta del menor privilegio y el aislamiento, segmentación y protección de redes.

- Definiendo una estrategia continua de revisión de vulnerabilidades y de actualización y parcheado de los dispositivos.

- Utilizando soluciones de monitorización de la actividad de estos dispositivos en la red, incluyendo capacidades de detección y respuesta.

Conclusiones

La adopción de estrategias Zero Trust permite centrar la protección en los datos, aplicaciones, activos y servicios críticos de una organización, pero facilitando, habilitando y priorizando el negocio, su resiliencia y continuidad. Asimismo, permite adaptar la seguridad de una manera dinámica a la transformación del negocio y de la infraestructura IT y aportando una visión de dentro hacia afuera de la organización, poniendo en valor la desconfianza.

Pero es importante entender que esta adopción en sí misma es un viaje que no es posible realizar con éxito si no se hace mediante una estrategia a corto, medio y largo plazo y con un plan de madurez gradual e integral, y acompañados de un socio tecnológico como Viewnext que pueda guiar ese viaje.